English version: [pfSense] Bridging interfaces

Nella modalità operativa predefinita, ogni interfaccia pfSense ha un proprio piano di indirizzamento, che deve essere unico.

A volte è necessario avere lo stesso piano di indirizzamento su più interfacce. Questo è utile per avere un’unica sottorete per la LAN e il Wi-Fi, per avere la stessa rete multicast o per impostare un firewall trasparente su una rete senza dover modificare il piano di indirizzamento esistente (ad esempio, facendo un ponte tra l’interfaccia LAN e WAN).

È molto semplice configurare un ponte di rete tra diverse interfacce su pfSense e continuare ad avere regole di filtraggio tra queste interfacce, se lo si desidera.

In questo articolo configureremo un ponte di rete tra la nostra interfaccia LAN e la nostra interfaccia Wi-Fi. In questo modo, queste due interfacce avranno lo stesso piano di indirizzamento IP e lo stesso dominio di broadcast.

Preparazione delle interfacce membro del ponte di rete

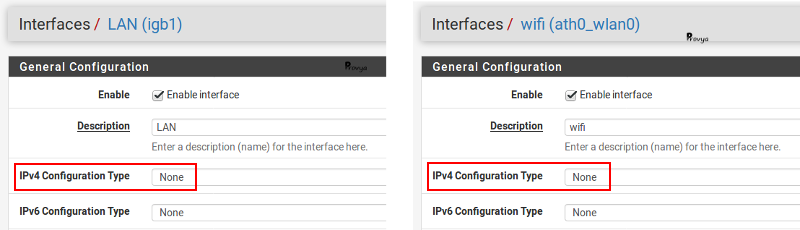

Ogni interfaccia che si vuole aggiungere al ponte di rete deve essere creata e non avere un indirizzo IP. Questo è un punto importante. Quindi, se vogliamo aggiungere la nostra interfaccia LAN a un bridge di rete, è essenziale configurarla da un’altra interfaccia (dall’interfaccia WAN, per esempio, sulla quale abbiamo temporaneamente autorizzato l’accesso all’interfaccia di amministrazione di pfSense).

Esempio di configurazione per le interfacce LAN e WIFI :

Promemoria: [pfSense] Configurazione del punto di accesso Wi-Fi

Configurazione della rete ponte

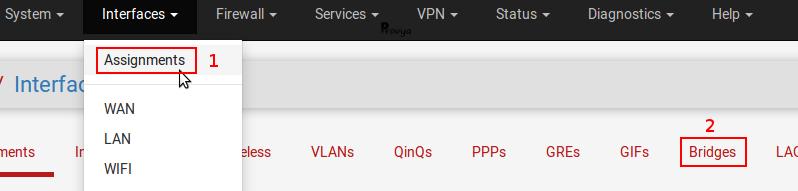

Una volta completati questi due elementi di configurazione, si passa al menu Interfaces > Assignments, quindi alla scheda Bridges:

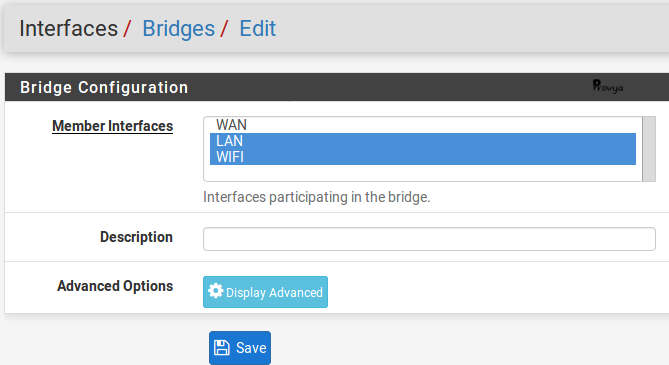

Facciamo clic sul pulsante “+Add”. La configurazione è la seguente:

- Member Interfaces: le interfacce membro del ponte di rete. Nel nostro caso, LAN e WIFI

- Description: una descrizione opzionale

- Advanced Options: a seconda della configurazione, può essere opportuno abilitare il protocollo Spanning Treeprotocole Spanning Tree (RSTP/STP). Per un bridge tra una rete cablata e una wireless, questo non è necessariamente necessario. Nel nostro caso, non modificheremo le opzioni avanzate

Esempio del risultato ottenuto:

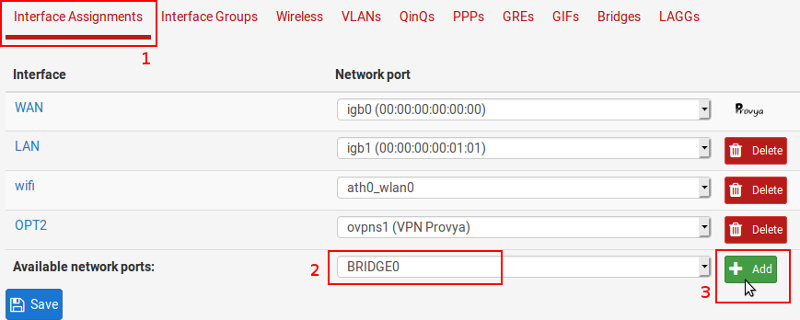

Facciamo clic sul pulsante “Save” per convalidare la configurazione. La porta di rete BRIDGE0 è stata creata. Non resta che associarvi un’interfaccia logica, in modo da poterla configurare (a titolo di promemoria, per comprendere appieno la differenza tra porte di rete, interfacce logiche, interfacce virtuali, ecc. si può consultare l’articolo dedicato: [pfSense] Capire la gestione delle interfacce di rete.

Torniamo alla scheda Interface Assignments e facciamo clic sul pulsante “+Add” dopo aver selezionato l’interfaccia BRIDGE0:

Ora dobbiamo configurare questa interfaccia specificando il suo indirizzo IP e assegnandole un nome.

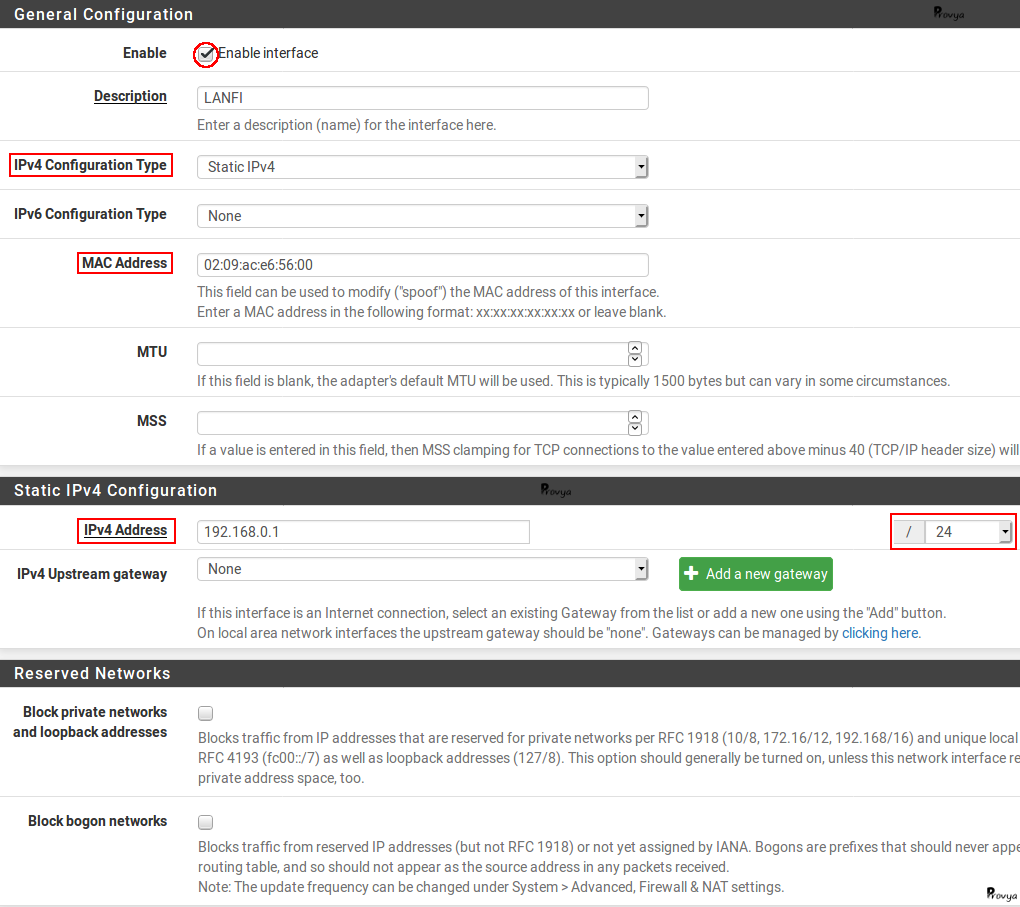

Esempio del risultato ottenuto:

Nota bene: si può notare che nella schermata è stato configurato il campo “MAC Address”. Il motivo è che se questo campo viene lasciato vuoto, l’indirizzo MAC di un’interfaccia “network-bridge” viene generato in modo casuale quando l’interfaccia viene creata e quando il firewall viene riavviato. Il problema è che i computer con Windows recente (Vista e successivi) utilizzano l’indirizzo MAC del gateway come identificatore di rete. Pertanto, se l’indirizzo MAC cambia, i computer Windows considereranno che si tratta di una nuova rete e chiederanno agli utenti di configurarla specificando se si tratta di una rete privata/pubblica/ecc. Forzando l’indirizzo MAC, si evita questo problema.

Il nostro bridge di rete è stato creato. I servizi dovranno essere configurati per questa interfaccia (nel nostro caso “LANFI”): DHCP, firewall, DNS, NTP, ecc.

C’è un’ultima importante sottigliezza: il filtraggio.

Configurazione del filtro (sottigliezze da tenere presenti)

Per impostazione predefinita, pfSense applica le regole di filtraggio solo alle interfacce dei membri del network bridge e non all’interfaccia del network bridge stesso.

Ciò significa che, nel nostro caso, per impostazione predefinita, pfSense tiene conto solo delle regole di filtraggio definite sulle interfacce LAN e WIFI. Qualsiasi regola creata sull’interfaccia LANFI sarà ignorata!

Questo comportamento predefinito consente di avere regole di filtraggio diverse per ogni interfaccia membro del bridge.

È possibile modificare questo comportamento in modo che le regole di filtraggio definite sull’interfaccia bridge-rete vengano prese in considerazione.

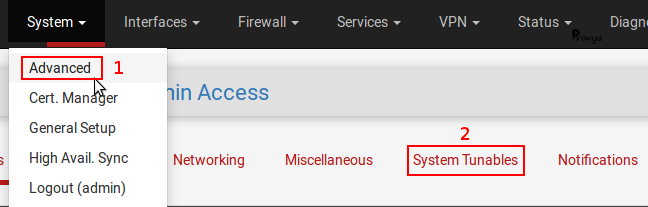

La modifica si effettua dal menu System > Advanced, scheda System Tunables:

- il parametro net.link.bridge.pfil_member: abilita il filtraggio sull’interfaccia di ciascun membro del network bridge quando è impostato su 1

- il parametro net.link.bridge.pfil_bridge: abilita il filtraggio sull’interfaccia del ponte di rete stesso quando è impostato su 1

È quindi necessario impostare il valore del parametro net.link.bridge.pfil_bridge su 1 se si desidera applicare le regole di filtraggio all’interfaccia del bridge di rete.

Infine, ricordiamo che solo la rete bridge ha un indirizzo IP sulla sua interfaccia. Pertanto, se si vogliono applicare le regole di filtraggio direttamente a ogni interfaccia membro del bridge, si può lavorare con i valori LANFI_net e LANFI_address, ma non con LAN_net, WIFI_net, LAN_address e WIFI_address (poiché non sono definiti).

I limiti

L’uso di un bridge di rete in pfSense presenta alcuni limiti. Le principali limitazioni o vincoli sono i seguenti:

Portale vincolato

Affinché il captive portal funzioni correttamente, è importante che il gateway predefinito dei client sia l’indirizzo IP dell’interfaccia del network bridge. Pertanto, non è possibile implementare un captive portal su un pfSense in cui la LAN e la WAN sono collegate in un ponte di rete.

Alta disponibilità

Non è consigliabile utilizzare i bridge di rete in un ambiente ad alta disponibilità. Ciò può causare malfunzionamenti o loop di rete. Se si vuole assolutamente utilizzare un ambiente pfSense ad alta disponibilità con i bridge di rete, è essenziale che il protocollo Spanning Tree sia attivato sugli switch e sul bridge di rete.

Multi-WAN

Come per il captive portal, è necessario assicurarsi che il gateway predefinito dei client sia l’indirizzo IP dell’interfaccia del bridge di rete. In caso contrario, si rischia di incorrere in un problema di routing asimmetrico.

Proxy trasparente

È necessario assicurarsi che il gateway predefinito dei client sia l’indirizzo IP dell’interfaccia bridge di rete. Inoltre, un pacchetto come Squid non può funzionare in uno scenario di firewall trasparente in cui le interfacce LAN e WAN sono collegate sullo stesso bridge di rete.

E questo è quanto! Il nostro ponte di rete è attivo e funzionante e ora conoscete le sottigliezze della sua configurazione.

Per saperne di più