In questo articolo presentiamo una soluzione per filtrare gli indirizzi IP pubblici ritenuti a rischio o che ospitano malware o contenuti dannosi.

Si tratta di una soluzione interessante e molto rapida da implementare sul vostro firewall.

Presenteremo due soluzioni: una gratuita e una a pagamento.

Perché filtrare gli IP ad alto rischio?

È buona norma per la sicurezza informatica impedire il traffico verso o da fonti considerate a rischio. Vale a dire, il traffico verso o da server o indirizzi IP che ospitano virus, malware, contenuti dannosi o sono nelle mani di hacker.

Ciò fornisce un livello di sicurezza per il traffico Internet in uscita: in caso di dirottamento del DNS o di infezione da parte di un worm o di un malware, il traffico viene generalmente inviato o reindirizzato verso server fraudolenti. Cercare di individuare questi server e bloccare il traffico verso di essi è un buon approccio.

Analogamente, quando un’azienda ospita un servizio come l’accesso OpenVPN o un server web, in genere non viene applicato alcun filtro agli indirizzi IP pubblici che possono essere collegati. Bloccare almeno gli indirizzi IP noti per essere utilizzati da malintenzionati è quindi un approccio interessante.

Per essere efficaci, questi elenchi di indirizzi IP a rischio devono essere aggiornati molto regolarmente per garantire che siano il più possibile aggiornati sulle minacce attuali. Non devono contenere falsi positivi, cioè indirizzi IP che in realtà sono perfettamente legittimi.

Se il tasso di falsi positivi è troppo alto, diventa completamente inutilizzabile in produzione per le piccole e medie imprese.

È quindi necessario trovare un sottile equilibrio per essere efficaci da un lato e non bloccare il traffico legittimo dall’altro.

Il filtraggio degli indirizzi IP pubblici ritenuti a rischio fa parte di un approccio alla sicurezza basato sulla difesa in profondità. //// <<< METTRE LIEN WIKI DEFENSE PROFONDEUR ////

Presenteremo due soluzioni:

Le liste DROP ed eDROP di SpamHaus. Si tratta di liste gratuite senza rischio di falsi positivi.

Le nostre liste. Si tratta di liste a pagamento che forniscono un filtraggio molto più dettagliato e completo rispetto a SpamHaus, pur facendo molta attenzione a evitare i falsi positivi.

L’implementazione sarà quindi un processo in due fasi: creare un alias responsabile del recupero degli elenchi di indirizzi IP da bloccare, quindi creare le regole di filtraggio che bloccano il traffico associato a questi alias.

SpamHaus – crea un alias contenente l’elenco degli indirizzi IP da filtrare (gratuito)

The Spamhaus Project (SpamHaus) è un’organizzazione internazionale non governativa dedicata a fornire una protezione in tempo reale contro lo spam.

A tal fine, SpamHaus mette a disposizione una serie di strumenti e diversi elenchi di filtraggio degli indirizzi IP a rischio.

Questi elenchi di filtraggio, chiamati DROP (Don’t Route Or Peer) e EDROP (Extended DROP), sono costituiti da blocchi di rete “dirottati” o affittati da spammer professionisti o utilizzati per scopi criminali (diffusione di malware, download di trojan, botnet, ecc.).

Le liste DROP e EDROP non includono singoli indirizzi IP, ma solo blocchi di indirizzi IP. Ciò significa che un indirizzo IP isolato noto per essere dannoso non sarà mai bloccato dalle liste SpamHaus. Solo i blocchi di indirizzi IP assegnati ai LIR //// <<< METTRE LIEN WIKI TALIEN SUR LIR ///// saranno bloccati dall’elenco DROP. L’elenco EDROP estende un po’ il concetto, bloccando sottoreti più fini.

SpamHaus offre quindi un filtraggio a griglia grossolana. Il grande vantaggio è che il rischio di falsi positivi è teoricamente nullo. Lo svantaggio è che il filtraggio manca di precisione, il che riduce inevitabilmente la sicurezza offerta da questi elenchi.

Gli elenchi DROP e EDROP sono quindi soluzioni gratuite che consigliamo vivamente di utilizzare su tutti i firewall. Anche se il filtraggio non è perfetto, il filtraggio a maglie larghe è meglio di nessun filtraggio.

SpamHaus offre 3 liste principali:

- DROP : https://www.spamhaus.org/drop/drop.txt

- EDROP : https://www.spamhaus.org/drop/edrop.txt (da utilizzare in aggiunta all’elenco DROP)

- DROPv6 : https://www.spamhaus.org/drop/dropv6.txt (da utilizzare solo se si dispone di un accesso a Internet IPv6)

Creeremo tre alias: uno per ogni lista proposta da SpamHaus.

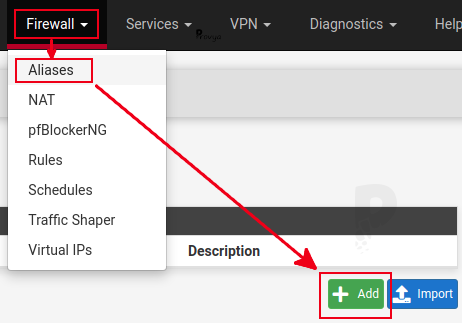

Andiamo nel menuFirewall > Aliases e facciamo clic sul pulsante “+ Add”:

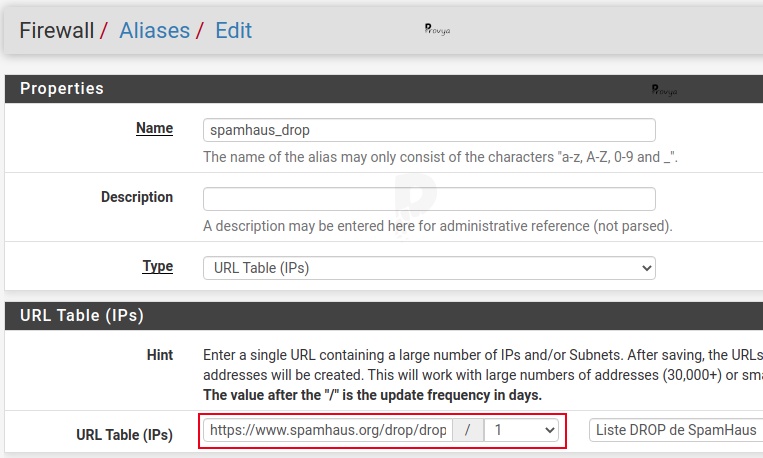

I campi da compilare sono i seguenti:

- Name: il nome che vogliamo dare al nostro alias.

- Type: selezionare “URL Table (IPs)”.

- URL Table (IPs): inserire l’url di uno degli elenchi SpamHaus. Il numero dopo la barra indica la frequenza di aggiornamento in giorni. 128 significa che il contenuto del file sarà scaricato ogni 128 giorni. Possiamo, ad esempio, scegliere “1”, poiché gli elenchi SpamHaus vengono aggiornati in media meno di una volta alla settimana.

Esempio del risultato ottenuto per l’elenco DROP:

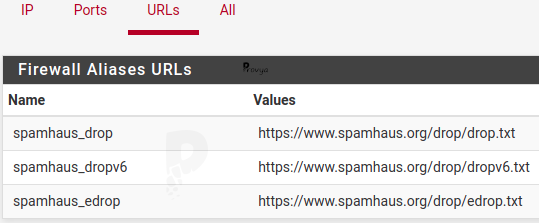

Ripetiamo l’operazione per ciascuno dei tre elenchi. Il risultato è il seguente:

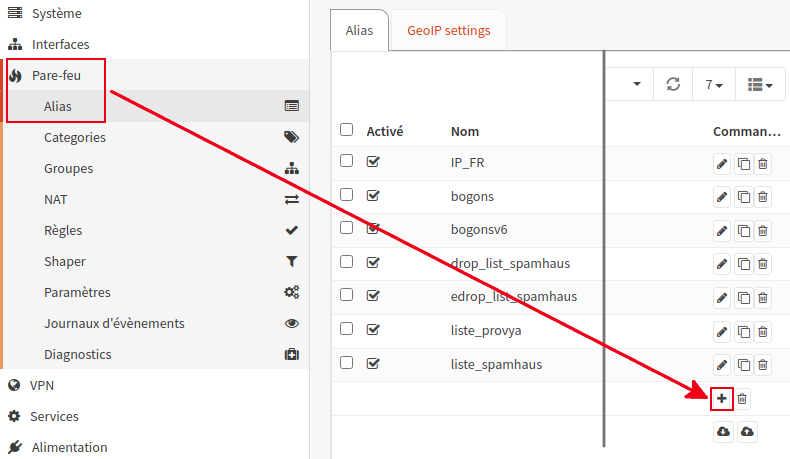

Se siete utenti di OPNsense, l’approccio è esattamente lo stesso. Andate nel menu Firewall > Alias e fate clic sul discreto pulsante ‘+’:

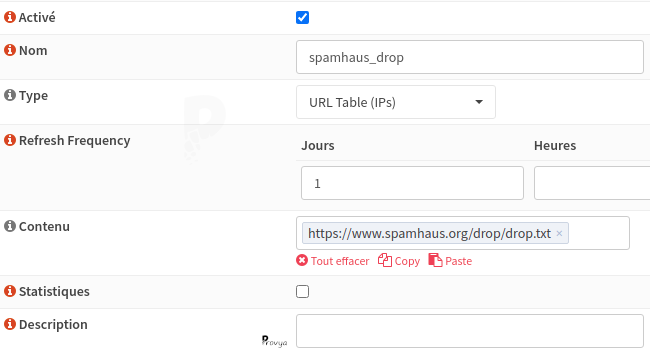

Compilare i campi come segue:

- Nome: il nome che si vuole dare al nostro alias.

- Tipo: tabella degli URL (IP).

- Frequenza di aggiornamento: la frequenza di aggiornamento. Una volta al giorno è più che sufficiente. Le liste di SpamHaus vengono aggiornate più o meno ogni settimana.

- Contenuto: inserire l’URL di una delle liste SpamHaus.

Esempio del risultato ottenuto per l’elenco DROP:

Ripetiamo l’operazione per ciascuno dei tre elenchi.

I nostri alias sono pronti. Ora dobbiamo configurare le nostre regole di filtraggio per bloccare il traffico in entrata da questi indirizzi IP e il traffico in uscita verso questi indirizzi IP.

Provya – crea un alias contenente l’elenco degli indirizzi IP da filtrare (a pagamento)

///// ARTICLE A RE ECRIRE ////